一、 邮件攻击应急响应典型案例

基于纵横随心邮安全团队处理的应急响应事件,整理的典型案例。

(一) 某国有企业邮箱系统遭受攻击

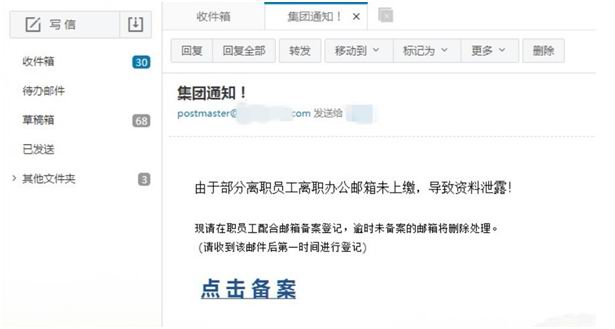

2019年11月8日,某大型国有企业信息化中心陆续接到员工反馈,收到管理员账号发送的疑似OA钓鱼邮件。根据员工反馈的截图显示,邮件发送方为公司内部管理员以集团信息管理部名义向全员发送的“集团通知!”邮件,要求全员点击邮件中地址进行备案。该“邮箱升级审核系统”要求员工输入用户名、登录地址、邮箱密码等信息。经评估,本次钓鱼邮件泄露信息疑似为包括集团领导在内的200名员工邮箱、联系方式及公司组织架构,以及十余名员工邮箱内的全部邮件内容。

该机构在安服人员建议下,启动备份邮件系统,向全员发送安全提醒,并更改邮箱密码,并将该管理员用户加入黑名单进行拦截。进一步分析发现,由于管理员使用弱口令,攻击者早在11月5日便获得了管理员权限,至11月8日才利用管理员账号发送钓鱼邮件。期间三天,攻击者是否进行了其他操作还需要进一步调查。

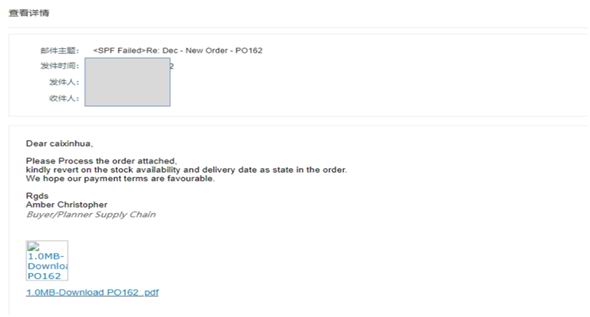

(二) 某外贸制造企业因钓鱼邮件损失20万美元

2019年7月,某大型制造企业向安全机构求助,该企业在向客户发送收款通知时,被客户告知已经按要求付款完毕,并向该企业提供了当时的付款记录、邮件记录。而该企业相关人员表示从未发送过该邮件,也无此邮件记录,且收款账号并不属于该公司,可能是诈骗账号。

后经应急响应人员鉴定,攻击者早已入侵企业邮件服务器,且已经长期潜伏在企业内网,及企业邮箱系统,几乎完全控制了企业财务人员及业务人员邮箱,并利用相关员工邮箱,通过篡改收款人账号信息,发送虚假的“收款邮件”。为防止被发现,攻击者又在财务人员账号中删去了虚假的“收款邮件”,抹去记录,从而使财务人员未能及时发现账号被盗及被人盗发邮件的情况。此次事件导致该公司直接损失20万美元。

进一步调查显示,造成此次损失的主要原因有二,首先,该公司管理员账号存在弱密码;其次,公司邮箱系统设计上存在安全漏洞。应急后该企业在安服人员的建议下,要求全员更新账号密码,并弃用了原有邮箱系统,更换了专业的外贸企业邮箱服务商。

二、 大数据安全监测邮件攻击典型案例

(一) 银钩:针对国内网银用户的钓鱼攻击活动

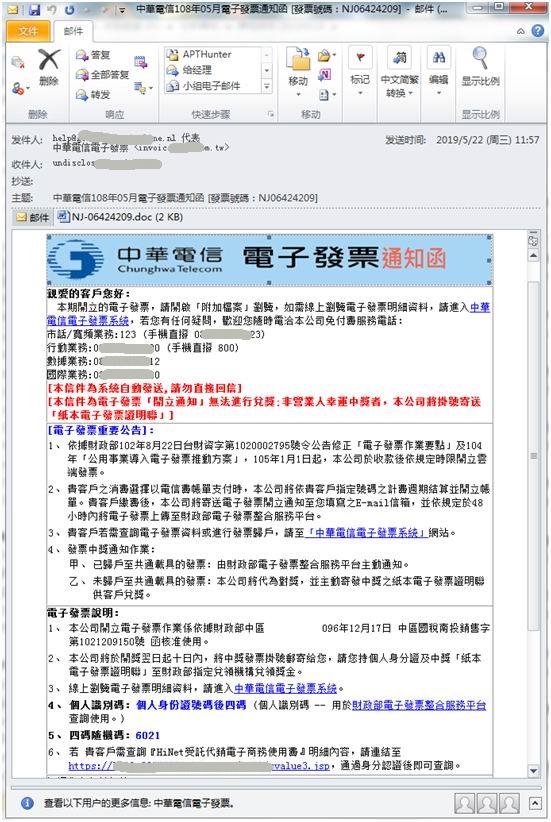

2019年6月,纵横随心邮安全研究团队捕获了一封钓鱼邮件,邮件附件为eml文件:“中華電信108年05月電子發票通知函_[發票號碼:NJ064242].eml”。

从邮件内容可见,攻击者为了引诱受害者打开附件文档,故意将邮件中的兑奖方式标红,使受害者有打开电子发票查看信息的欲望。

而该附件使用了CVE-2018漏洞;通过多维度数据的关联分析,确认本波攻击的受害者主要集中在我国东南沿海一带,受害者一般为外贸商人,且经常使用网银。

从历史监测信息来看,此轮袭击主要发生在2019年的4-5月间,其背后的黑产团伙对于武器部署、运用的经验非常丰富。该团伙攻击的最终目的是窃取电信和经商用户的银行账号及其中的财产。

(二) Emotet银行木马攻击利用技术分析

2019年9月纵横随心邮安全中心发布了Emotet威胁预警。

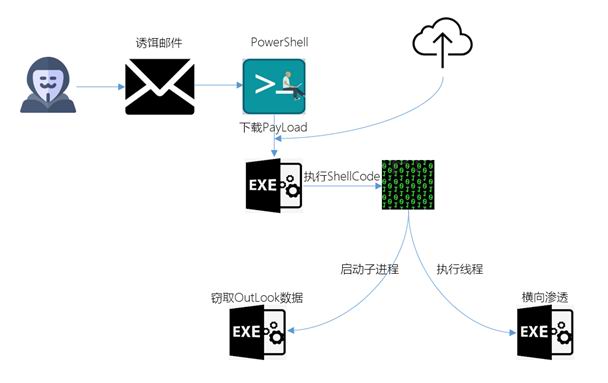

经长期追踪,纵横随心邮安全中心发现多个带有恶意宏代码的Emotet鱼叉攻击邮件,邮件通过诱导用户点击邮件中的启用宏从而执行宏代码,利用PowerShell下载并执行下阶段攻击载荷,从而实施攻击。具体攻击模块功能包括OutLook数据窃取以及横向渗透模块。

样本执行流程如下: